数据安全:从Okta泄露事件看敏感数据管理

关键要点

- Okta泄露事件揭示了域管理员密码存储的风险。

- 敏感数据可能随时出现在错误的地方,增加公司风险。

- 多样化的数据生态系统需要有效的监控工具。

- 使用SaaS服务的解决方案能够更好地处理敏感数据。

- 提前规划数据泄露响应措施至关重要。

今年早些时候,Okta的安全泄露事件引发了信息安全界的广泛关注。作为全球领先的身份与访问管理公司,Okta的系统遭到黑客攻击。在一系列的事件中,黑客在网络中发现了包含域管理员密码的文件。没错,就是域管理员的密码——进入系统的钥匙。将这样的文件保存在磁盘上显然是个坏主意,但这种情况却时有发生。而且很可能在你数以万计的文件(如OneDrive、DropBox或Slack)中,也存在这样的风险。实际上,根据我们的经验,你可能有很多类似的文件。

人类本性使然……当有足够多的人处理数据时,敏感信息不可避免地会偶然出现在错误的地方,甚至落入错误的人手中。有时这表现为一个共享驱动器上的密码电子表格,有时是粘贴在Slack中的秘密密钥,有时是公开在GoogleDrive上的客户姓名、电话号码和电子邮件的电子表格,甚至有时是一整套的CRM数据随意存放在S3桶中。

上述每一种情况都对你的公司构成了重大风险。如果你所在的企业属于监管行业,这甚至可能导致毁灭性的后果。如今,像Google和Microsoft这样的供应商正在添加功能,以帮助监控和防范此类情况。在可用的情况下,使用这样的工具是非常明智的选择。

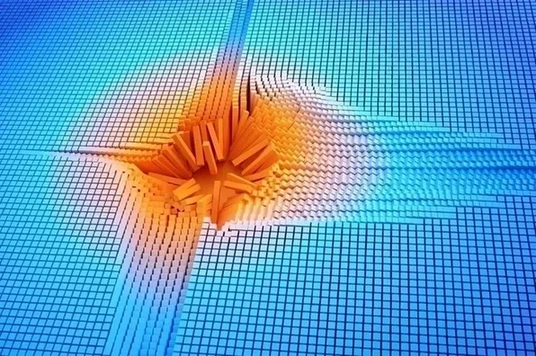

然而,大多数现代数据生态系统相当复杂。那些错位的敏感数据——无论是比喻上还是字面上的 passwords.xls文件——可能存放在应用数据库、数据仓库、S3桶中,或者在Salesforce、JIRA,甚至成百上千的其他地方。你真正需要的是一个能够监控所有这些位置并保护你的单一工具。

如果这个工具是一个SaaS服务,能够在复杂的数据生态系统中运行,并在不大幅增加AWS费用和不需要大量IT和信息安全团队支持的情况下,处理大量数据,那该多好啊! powered byDivebell 就是这样一个工具。

对于一个组织的法律团队(IT和隐私团队也是如此)来说,了解组织持有的数据、数据存放位置、数据的使用目的,以及组织在数据保留或处理方面的责任是非常重要的。虽然通过访谈或调查了解数据管理者和业务流程负责人的见解来获取数据的整体视图是可能且重要的,但这一事件凸显了这种方法的不足之处——它无法考虑被遗忘或无意间放错地方的数据。

尽管在发生泄露事件前做好准备是最好的选择,但在不可避免的数据泄露或网络安全事件发生时,制定应对计划同样至关重要。下载关于的白皮书,获取一些实用建议。

作者: